Cloud: Definition und Funktionsweise, Servicemodelle & Security

Die Cloud ist im digitalen Zeitalter zur Triebfeder des technologischen Fortschritts geworden. Cloud-Dienste setzen sich nicht nur in unserem privaten Alltag durch. Auch Unternehmen verlagern vermehrt Ihre IT-Infrastruktur in die „Wolke“.

Was versteht man unter dem Begriff Cloud und wie funktioniert diese? ConSol sorgt für Durchblick! Wir beantworten die wichtigsten Fragen zu Funktionsweise, Cloud-Typen- und Servicemodellen sowie zum Thema Cloud-Sicherheit.

Ohne die Cloud geht es nicht mehr, da die Digitalisierung für Unternehmen sehr viele Apps und Services mit sich bringt – und die müssen agil, flexibel und skalierbar sein. Wir begleiten Sie mit unserer vielseitigen Projekterfahrung auf Ihrer individuellen Cloud-Reise.

Lukas Höfer

Cloud Solutions Architect

Definition Cloud

Der Begriff Cloud stammt aus dem Englischen und bedeutet „Wolke“. Die "Wolke" diente früher zur Kennzeichnung von Systemen, die zwar Teil des eigenen Netzwerks waren, jedoch extern betrieben wurden. Die Cloud ist keine physische Größe, sondern ein Netzwerk aus weltweit verteilten miteinander verbundenen Servern. Eine Internetverbindung reicht aus, um von jedem Ort aus auf die Cloud zuzugreifen.

Wie funktioniert die Cloud?

Bei Nutzung der Cloud werden mehrere Server bereitgestellt. Dorthin werden Programme, Daten oder Rechenkapazität verlagert. In der Cloud kann man Speicherplatz anmieten oder Rechenleistung in Anspruch nehmen. Der Zugriff erfolgt über eine sichere, verschlüsselte Internetverbindung. Mit dem Anmieten von Speicherplatz erhält der User seine Zugangsberechtigung. Die Cloud funktioniert vom Prinzip her wie das Netzwerk in einem Unternehmen: Man meldet sich von seinem Arbeitsplatz-Rechner aus an, um auf den Firmenserver zuzugreifen. Gerade in Unternehmen kommt die Cloud zum Einsatz. Sie ist die Basis für Collaboration-Tools wie Dropbox, Asana und Slack.

Was charakterisiert die Cloud?

Nutzung auf Abruf (On-demand self-service): Nutzende einer Cloud können jederzeit auf Cloud-Kapazitäten zugreifen, ohne dass ein Mensch eingreifen muss.

Zugriff mit bekannten Technologien (Broad network access): Jeder User, der über eine Internet-Verbindung verfügt, kann auf die Cloud zugreifen. Dafür eignen sich Geräte wie der eigene Computer, das Smartphone oder Tablet.

Zusammenlegung von Ressourcen (Resource pooling): Serverkapazitäten werden gebündelt und stellen sich dem User einheitlich als Cloud dar. Einzelne Server können User nicht ausmachen.

Ressourcenanpassung (Rapid elasticity): Ressourcen können – mitunter automatisch – an Userbedürfnisse angepasst werden.

Überwachung des Dienstes (Measured service): Die Zuteilung von Ressourcen wird vollautomatisiert kontrolliert und optimiert. Der Ressourcenverbrauch in der Cloud wird kontinuierlich gemessen. Nur die genutzten Dienste und Ressourcen werden abgerechnet.

Mehr als

200 Kund*innen

vertrauen ConSol

in Sachen

IT & Software

Public, Private, Hybrid und Multi-Cloud: Worin variieren diese Bereitstellungsmodelle? Bei der Auswahl der richtigen Cloud-Variante ist darauf zu achten, welche am besten zu Ihren Bedürfnissen passt. ConSol erklärt Ihnen, worin sich die Cloud-Typen unterscheiden.

Cloud-Bereitstellungsarten: Vier Modelle

Spielen auch Sie mit dem Gedanken, Ihre IT-Struktur in eine Cloud-Architektur zu verlagern? ConSol begleitet Sie. Wir erklären Ihnen die wichtigsten Cloud-Migrationsstrategien und geben Tipps für einen erfolgreichen Cloud-Migrationsprozess.

Whitepaper

Experten-Know-how zur Migration in die Cloud

Sie denken über eine Migration in die Cloud nach? Dann lesen Sie unbedingt diesen Guide!

17 Seiten Experten Know-how.

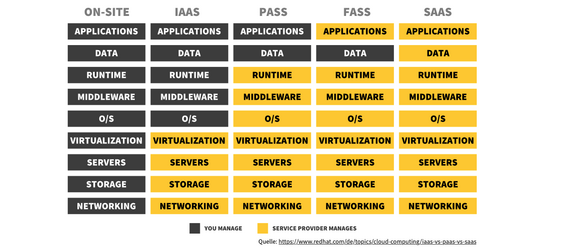

Was versteht man unter „Infrastructure-as-a-Service“, „Software-as-a-Service oder „Platform-as-a-Service“? Die Wahl des richtigen Cloud-Service-Modells hilft dabei, Ihr Budget und Ihre IT-Ressourcen effizient zu nutzen. ConSol gibt Ihnen einen Überblick über die vier Cloud-Dienstleistungsmodelle und welches für Ihre Anforderungen am sinnvollsten ist.

Cloud-Service-Modelle im Überblick

Die Flexibilität und Skalierbarkeit der Cloud machen diese zu einem universellen Infrastruktur-Bestandteil. Mit der fortschreitenden Digitalisierung nehmen die Sicherheitsbedrohungen zu.

Cloud?! Aber sicher. Cloud-Sicherheit sollte in Ihrem Unternehmen ein zentraler Aspekt der eigenen Cloud-Strategie sein. Ohne ein durchdachtes Sicherheitskonzept sind Unternehmens- und Kundendaten erheblichen Risiken ausgesetzt. Zeit, sich mit dem Thema Cloud Security auseinander zu setzen.

Cloud Security ist ein Fachbereich der Cyber-Sicherheit. Instrumente der Cloud Security dienen zur Absicherung der in der Cloud gespeicherten Daten und Anwendungen.

Cloud Security umfasst den Schutz von:

- Physikalischen Netzwerken: Router, Stromversorgung, Verkabelung etc.

- Datenspeicherung: Festplatten

- Datenservern: Hardware und Software für Kernnetzwerk-Computing

- Computer-Virtualisierungs-Frameworks: Software für virtuelle Maschinen, Host-Rechner und Gast-Rechner

- Betriebssysteme (OS): Software, die alle Computerfunktionen unterstützt

- Middleware: Verwaltung des API (Application Programming Interface)

- Laufzeitumgebungen: Ausführung und Aufrechterhaltung eines laufenden Programms

- Daten: Alle gespeicherten, geänderten und abgerufenen Informationen

- Anwendungen: Traditionelle Softwaredienste (E-Mail, Steuersoftware etc.)

- Enduser-Hardware: Computer, mobile Geräte

Cloud Security umfasst drei Themenbereiche: Sicherheit bei der Nutzung, Sicherheit der Cloud-Infrastruktur und Compliance (=Einhaltung von Gesetzen, Richtlinien und freiwilligen Kodizes).

Um die Sicherheit bei Public Cloud Projekten zu gewährleisten, müssen die User verstehen, welchen Teil sie selbst beizutragen haben. Man spricht von einem Shared Responsibility Model – einem Modell der gemeinsamen Verantwortung.

Es gibt drei Kategorien von Verantwortlichkeiten:

- Verantwortlichkeiten, die immer die des Anbieters sind: Dies bezieht sich auf die Sicherung der physischen Infrastruktur selbst und dem Zugang dazu.

- Verantwortlichkeiten, die immer die des Kunden sind: Dies schließt die Verwaltung der User und ihrer Zugangsberechtigungen ein. Außerdem betrifft es den Schutz von Cloud-Accounts sowie die Verschlüsselung von cloud-basierten Datenbeständen.

- Verantwortlichkeiten, die je nach Servicemodell variieren: Je nach Servicemodell – Infrastructure-as-a-Service, Platform-as-a-Service oder Software-as-a-Service – variiert der Grad der Verantwortung. Hier ist zwischen der Sicherheit der bereitgestellten Cloud an sich und der Sicherheit in der Cloud, also Sicherheitsmechanismen, die der User selbst konfigurieren muss, zu unterscheiden.

Cloud Security-Praktiken bieten folgende Vorteile:

- Schutz vor Angriffen: Ein Hauptzweck von Cloud-Security-Maßnahmen ist die Verteidigung gegen Hacker-Angriffe.

- Datensicherheit: Durch eine ausgeklügelte Sicherheitsstrategie sind sensibelste Daten dank Verschlüsselung geschützt.

- Schutz vor Datenverlust: Im Falle eines Datenverlusts kann eine Datenwiederherstellung aktiviert werden.

- Erhöhte Zuverlässigkeit: Durch Cloud Security wird menschliches Fehlverhalten oder Fahrlässigkeit vermieden, welche zu einem Datenleck geführt hätten. Auch die Auswirkungen von Daten- oder System-Kompromittierung werden reduziert.

- Verbesserte Verfügbarkeit: Zahlreiche Cloud-Sicherheitsservices bieten 24h-Support und Überwachung an.

Es gibt eine Reihe von Tools und Praktiken, deren Hauptaufgabe es ist, die in der Cloud befindlichen Daten zu schützen. Dies funktioniert mittels:

- Mikrosegmentierung: Diese Sicherheitstechnik unterteilt das Rechenzentrum bis hinab zur Workload-Ebene in verschiedene Sicherheitssegmente. So können flexible Sicherheitsrichtlinien festgelegt werden, die den Schaden eines möglichen Angriffs reduzieren.

- Firewalls der nächsten Generation: Diese sind effektiver als herkömmliche Firewalls. Sie verwenden anwendungsorientierte Filter, um fortgeschrittene Bedrohungen abzuwehren.

- Datenverschlüsselung: Bei diesem Verfahren werden die Daten so verschlüsselt, dass zum Entschlüsseln ein Schlüssel benötigt wird.

- Least Privilege & Zero Trust: Das Least-Privilege-Prinzip besagt, dass einem Benutzer nur die für seine Tätigkeit mindestens erforderlichen Zugriffsebene gewährt wird. Dieses Best Practice aus der Informationssicherheit geht über den Zugriff durch menschliche Benutzer hinaus. Es lässt sich auch auf nicht-menschliche Tools übertragen. Unter Zero Trust versteht man den Ansatz, dass alles und jede/r überprüft wird, die/der versucht, auf Unternehmensdaten zuzugreifen. Observability-Tools zur besseren Analyse aller Vorgänge helfen, die Sicherheit der Cloud-Infrastruktur zu optimieren.

Das National Institute of Standards and Technology (NIST) hat ein Rahmenwerk zu Cloud-Sicherheit entwickelt. Das NIST-Framework basiert auf den Grundsätzen: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen:

Physische Sicherheit: Rechenzentren müssen eine sichere Umgebung für die Hardware bereitstellen. Entsprechende Zutrittsberechtigungen dürfen nur nach definierten Prozessen erfolgen. Mittels Zugangskarten und Videoüberwachung sind Zutritte zu überwachen.

Server- und Netzwerksicherheit: Die Server- und Netzwerksicherheit ist einer der wichtigsten Aspekte der Cloud Security. Sie ist die erste Verteidigungslinie gegen Angriffe von außen. Hier müssen Maßnahmen ergriffen werden, um eine sichere Serverkonfiguration zu gewährleisten.

Anwendungs- und Plattformsicherheit: Cloud-Anwendungen sind äußerst komplex. Bereits im Entwicklungsprozess muss ein Augenmerk auf eine hohe Applikationssicherheit gelegt werden.

Identitäts- und Zugriffsverwaltung: Jeder Zugriff auf Systemkomponenten muss abgesichert sein. Deshalb gilt, Tools und Dienste für die Zugriffsverwaltung einzusetzen. Deren Kernfunktionalität besteht darin, digitale Identitäten für alle Benutzer zu erstellen. Damit können User aktiv überwacht und im Notfall in ihren Zugriffsrechten eingeschränkt werden. Nur explizit autorisierte Personen sollen Zugriff auf kritische Komponenten wie Datenbanken oder Firewalls bekommen.

Informationssicherheit: Das Speichern und Verarbeiten sensibler Daten in der Cloud erfordert, dass deren Integrität und Sicherheit gewährleistet ist. Hier sind Themen wie Verschlüsselung, Rollentrennung und eine DSGVO-konforme Datenschutzrichtlinie verankert.

Verhinderung von Datenverlust: Es gibt zahlreiche Tools, die die Sicherheit vor Datenverlust gewährleisten. Diese Lösungen setzen auf eine Kombination von korrektiven Warnungen, Datenverschlüsselung und Präventivmaßnahmen, um gespeicherte Daten zu schützen.

Business-Continuity und Disaster-Recovery-Planung: Es kann trotz aller Präventivmaßnahmen immer zu Datenschutzverletzungen kommen. Ein Unternehmen muss auf solche Notfälle schnell reagieren. Tools zur Notfallwiederherstellung sind Grundpfeiler der Cloud-Sicherheit. Diese unterstützen dabei, verlorene Daten wiederherzustellen und den normalen Geschäftsbetrieb aufzunehmen.

Public Cloud: Eine Public Cloud ist frei über das Internet verfügbar. Sie steht allen registrierten Nutzern zur Verfügung. Beim Thema Sicherheit ist man in der Public Cloud auf die vertrauliche Behandlung seiner Daten durch den Dienstanbieter angewiesen. Man muss auf dessen Sicherheitsmechanismen vertrauen.

Private Cloud: Diese Infrastruktur ist für den Zugriff durch eine einzelne Organisation bestimmt. Den Zugang zur Private Cloud erhält man ausschließlich über private Netzwerke. Das erhöht den Sicherheitsfaktor. Die Private Cloud kann auch auf eigenen Servern gehostet werden. Sie ist eine gute Lösung für Unternehmen, die strenge Datenschutzvorgaben erfüllen müssen.

Hybrid Cloud: Sie vereint die Vorteile von Public und Private Cloud und stellt einen guten Kompromiss aus Flexibilität und Sicherheit dar. Sensible Daten, die besonderen rechtlichen Bestimmungen unterliegen, werden im abgegrenzten Bereich der Private Cloud gespeichert. Unkritische Daten sind im öffentlich zugänglichen Teil der Hybrid Cloud abgelegt.

Multi Cloud: Der Einsatz mehrerer Cloud-Plattformen macht das Thema IT-Sicherheit äußert komplex. Das Risiko, dass alle Cloud-Services von Architekten und Administratoren nicht optimal hinsichtlich Sicherheit konfiguriert werden, steigt an. Ein qualifiziertes Cloud-Sicherheitsteam ist deshalb für die Sicherung unerlässlich.

Cloud Security in der Praxis: Herausforderungen & Best Practices

Wie kann man als Unternehmen mehr Sicherheit in der Cloud erreichen und sich optimal schützen?

ConSol zeigt Ihnen, auf welche Herausforderungen Sie beim Thema Cloud-Sicherheit achten sollten und gibt Ihnen Best Practices an die Hand.

Cloud Security: Mit klaren Standards sind Ihre Daten sicher

Das Thema Sicherheit ist weiterhin auf Platz eins, vor allem wenn es um Kritikpunkte an der Public Cloud geht. Cloud Provider müssen DSGVO-konform sein, das ist weiterhin die Top-Anforderung im Entscheidungsprozess für einen Anbieter.

ConSol erklärt, welche Sicherheitsaspekte Ihr Provider für Sie regelt und was Sie selbst zur Cloud Security beitragen müssen.

Unser Leistungsspektrum rund um Cloud-Lösungen

Noch Fragen rund um Cloud-Services & ConSol?

Lassen Sie uns sprechen!

Judith Bato

Openshift-Beratung

Openshift-Beratung

Open Source Monitoring

Open Source Monitoring

Integration-Testing

Integration-Testing